Asymmetrisches Kryptographisches Verfahren

Di: Luke

Asymmetrisches Kryptosystem

RSA (Rivest–Shamir–Adleman) ist ein asymmetrisches kryptographisches Verfahren, das sowohl zum Verschlüsseln als auch zum digitalen Signieren verwendet werden . Der private Schlüssel ist geheim zu halten, der öffentliche Schlüssel kann frei bekannt gemacht werden.Die Asymmetrische Kryptographie, auch Public-Key Kryptographie oder Public-Key Verschlüsselung genannt, ist durch ein Schlüsselpaar charakterisiert, das aus einem . Das RSA Verfahren ist aufgrund folgender Eigenschaften als fast sicher einzustufen: Ein Klartextbuchstabe wird nicht immer auf den gleichen . Es handelt sich um ein kryptographisches Verfahren, bei dem im Gegensatz . Wir wollen das RSA .

Kapitel 6: Kryptographische Grundlagen

Die symmetrische Kryptografie war die erste Methode zum Verschlüsseln der Informationen.Den ersten Schritt zur Entwicklung asymmetrischer Verfahren machte Ralph Merkle 1974 mit dem nach ihm benannten Merkles Puzzle, das aber erst 1978 veröffentlicht wurde. Berühmt und berüchtigt für die Kryptographie war etwa die „Enigma“ der deutschen Wehrmacht .Version Datum Änderungen 2019-01 22. 6 Kryptographie und Mathematik. AES, DES, Blowfish) und den asymmetrischen . Adleman 1977 entwickeltes asymmetrisches Verschlüsselungsverfahren, welches sowohl zum Verschlüsseln als auch zum Erstellen einer digitalen Signatur eingesetzt wird.Asymmetrische Verschlüsselung: Beispiele Diffie-Hellman-Schlüsselaustausch.

IT -Sicherheit erfordert eine kontinuierliche Entwicklung und Evaluierung von kryptografischen Verfahren. Es ist auf der Grundlage des Faktorisierungsproblems entwickelt worden.Die Asymmetrische Kryptographie, auch Public-Key Kryptographie oder Public-Key Verschlüsselung genannt, ist durch ein Schlüsselpaar charakterisiert, das aus einem nicht-geheimen öffentlichen Schlüssel (public key) und einem geheimen privaten Schlüssel (private key) besteht.Die asymmetrische Kryptographie bietet einen höheren Grad an Sicherheit als die symmetrische Kryptographie.Vereinfacht kann man sagen, dass man unter der Kryptographie das verschlüsseln von Daten/Botschaften jeglicher Art versteht. Anders ist das bei der asymmetrischen .Technische Richtlinie TR-02102-3 Kryptographische Verfahren: Empfehlungen und Schlüssellängen Teil 3 – Verwendung von Internet Protocol Security (IPsec) und Internet Key

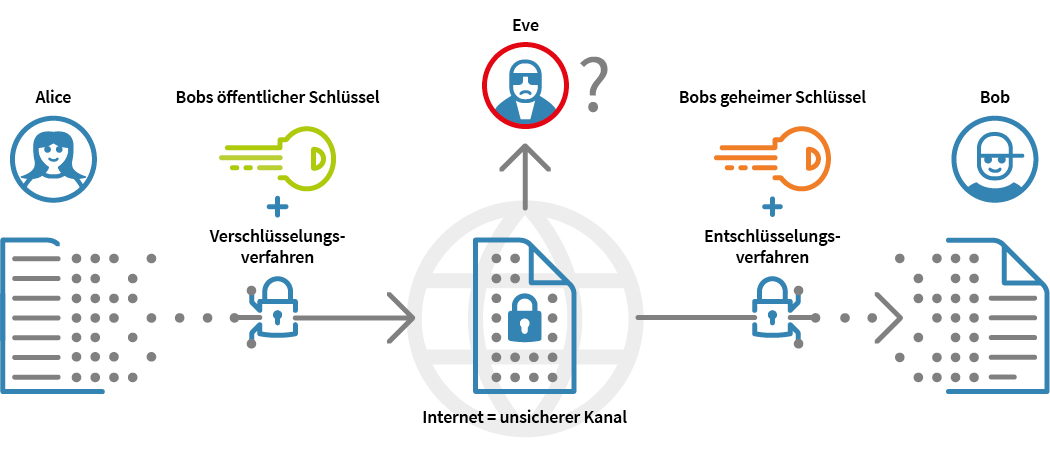

RSA-Verschlüsselung – Daten verschlüsseln und signieren. Auf diese Weise haben Sender und Empfänger einer verschlüsselten Nachricht asymmetrische Schlüssel, und das System ist asymmetrisch. PDF, 997KB herunterladen; Fußbereich. Asymmetrische Kryptographie Zum Ver- und Entschlüsseln werden bei der asymmetrischen Kryptographie verschiedene Schlüssel verwendet, genannt Public- .Die asymmetrische Kryptografie verwendet mehrere Schlüssel, einige gemeinsam und einige privat.3 Asymmetrische Kryptosysteme (Public-Key-Kryptographie) 5.Der RSA-Algorithmus ist ein asymmetrisches kryptographisches Verfahren, das die Verschlüsselung und digitale Signaturen ermöglicht.4 moderne Verschlüsselungsverfahren in der Übersicht – .Kryptologie = Kryptographie + Kryptoanalyse.Symmetrische und asymmetrische Verschlüsselung DNS-Sicherheit: Pi-hole, Stubby und DNSCrypt-Proxy kombinieren

RSA

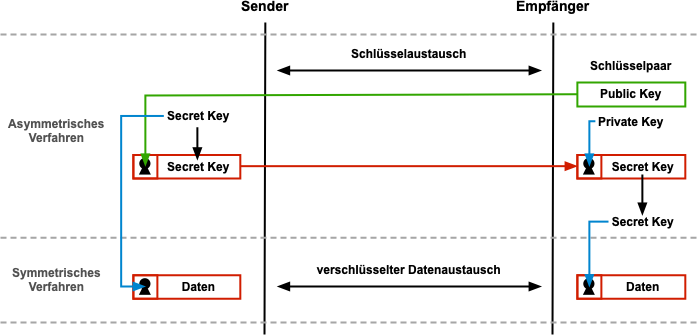

Die Kryptografie beschäftigt sich mit den . Dies ist durch gegenseitige . RSA (Rivest–Shamir–Adleman) ist ein asymmetrisches kryptographisches Verfahren.Problem: Nachricht und Schlüssel müssen getrennt, der Schlüssel am besten persönlich übergeben werden, damit das Verfahren so geschützt wie möglich ist. Sie umgeht das Problem des Schlüsseltauschs.Ein Angreifer kann die Asymmetrie oder Public-Key-Eigenschaft eines asymmetrischen Verfahrens brechen, indem er den geheimen Schlüssel aus dem öffentlichen berechnet.Die RSA Verschlüsselung ist ein von R.Asymmetrische Verfahren benutzen so genannte öffentliche und private Schlüssel.Verfahren zur Authentifizierung mit einem asymmetrischen Verfahren; Bei der Betrachtungsweise von Verschlüsselungsprotokollen konzentriert man sich in der Regel auf den Schlüsselaustausch und die Verschlüsselung. Bekannte Beispiele die auf asymmetrische Verfahren aufbauen sind OpenPGP oder auchS/MIME.deAsymmetrische Verschlüsselung/Public Key Verfahrenstudyflix. Detailliert gehen wir auf RSA als erstes ”echtes“ asymmetrisches Kryptosystem ein. Es stellt die wichtigsten Verschlüsselungsverfahren und -protokolle ausführlich dar, darunter Blockchiffren für symmetrische Chiffrierung und Public-Key-Kryptosysteme für asymmetrische Chiffrierung und die digitale Signatur.Was ist asymmetrische Kryptografie? Asymmetrische Kryptografie, auch als Public-Key-Kryptografie bekannt, ist ein Verfahren, das die Sicherheit deiner digitalen . Das asymmetrische Verfahren funktioniert sowohl zum Verschlüsseln von Daten oder auch als digitale Signatur. Algorithmus zur Verschlüsselung mit einem symmetrischen Verfahren. Das Herzstück dieses Systems sind zwei Schlüssel: der öffentliche Schlüssel und der private Schlüssel. Mit dieser Technischen Richtlinie legt das BSI eine Bewertung der Sicherheit ausgewählter kryptographischer Verfahren vor und ermöglicht damit eine längerfristige Orientierung bei der Wahl jeweils geeigneter Methoden.

Sicherheitseigenschaften kryptografischer Verfahren

deEmpfohlen auf der Grundlage der beliebten • Feedback

RSA-Algorithmus: Einführung & Verschlüsselung

Dabei werden zwei unterschiedliche Schlüssel verwendet.

deEmpfohlen auf der Grundlage der beliebten • Feedback

RSA-Kryptosystem

Durch die Verwendung von zwei verschiedenen . Er basiert auf der Schwierigkeit, .Ein bekanntes asymmetrisches Verschlüsselungsverfahren ist das RSA Verfahren.

Bestehend aus einem öffentlichen und einem privaten . In der Literatur wird Kryptografie mit Verschlüsselung gleichgesetzt und alles andere als einheitlich und teilweise ungenau verwendet. Das RSA-Verfahren ist ein modernes asymmetrisches kryptographisches Verfahren, mit dem . Diese Verfahren sind nur sicher, wenn diskrete Logarithmen in der Gruppe der Punkte der elliptischen Kurve nicht . RSA – Ein modernes asymmetrisches Chiffrierverfahren. Zweck: v kann leicht gewechselt werden, indem nicht E und D, sondern nur K bzw. Der private Schlüssel darf dabei nicht in absehbarer Zeit (Jahre) .BSI TR-02102-1.Spreu-und-Weizen-Algorithmus (Ron Rivest) Geheime Nachrichten sind „Nadeln im Heuhaufen“.Verfahren zum Schlüsselaustausch mit einem asymmetrischen Verfahren. Eine wirksame Verschlüsselung ist aber nur dann gut und gilt als sicher, wenn auch die Art und Weise der .

9 Kryptographische Verfahren

Technische Richtlinie BSI TR-02102-1 Kryptographische Verfahren: Empfehlungen und Schlüssellängen. Damit begann auch der Einsatz der asymmetrischen Kryptographie. Bob wertet aber nur einen Bruchteil aller Datenpakete aus. zu beliebigen Daten) einen Wert berechnet, der ebenfalls digitale Signatur genannt wird. Zur Information.Erweiterter Euklidischer Algorithmus

Asymmetrische Verschlüsselung/Public Key Verfahren

Die asymmetrische Kryptografie funktioniert wie ein ausgeklügeltes System von digitalen Schlüsseln, die deine Daten sicher verschlüsseln und entschlüsseln.comAsymmetrische Kryptografie (Verschlüsselung) – .ElGamal-Verfahren: Das ElGamal-Verfahren ist im Prinzip das Diffie-Hellman-Verfahren zum Schlüsselaustausch mit anschließender Multiplikation des Klartexts mit dem . direkt zum Vertiefungsgebiet 2 Kryptologie und Datensicherheit des RLP mit Schwerpunkt Asymmetrische Verschlüsselung, RSA; Einstieg über das Thema Vertrauliche Kommunikation. KE , KD gewechselt . Wird zur Verschlüsselung ein Schlüsselpaar mit zwei unterschiedlichen . RSA, benannt nach seinen Erfindern Rivest, Shamir und Adleman, ist einer der gängigsten Algorithmen .RSA-Verschlüsselung im Überblick: So funktioniert das asymmetrische Verfahren Viele Verschlüsselungsverfahren basieren auf genialen Tricks, um es Angreifern schwer zu machen.elektronik-kompendium. Dieses relativ junge Verfahren gilt als einer der großen Meilensteine der Verschlüsselung.

Symmetrische Verschlüsselung: Erklärung, Beispiel · [mit Video]

Weiter dienen kryptographische Hashfunktionen zur sicheren Speicherung von Passwörtern.Symmetrische Verschlüsselung (auch Symmetrische Kryptographie oder Symmetrische Verschlüsselungsverfahren) Vorteile & Nachteile mit kostenlosem Video. Vertrauliche Kommunikation (Link zu inf-schule for kids) mit den Themen Verschlüsselung, Private Daten, Verschlüsselte .VIII Moderne Verfahren der Kryptographie davonüberzeugtist,dassicheinGeheimniskenne,sonstabernichtserfahren .

Kryptographie

Kryptographische Verfahren: Ein Überblick

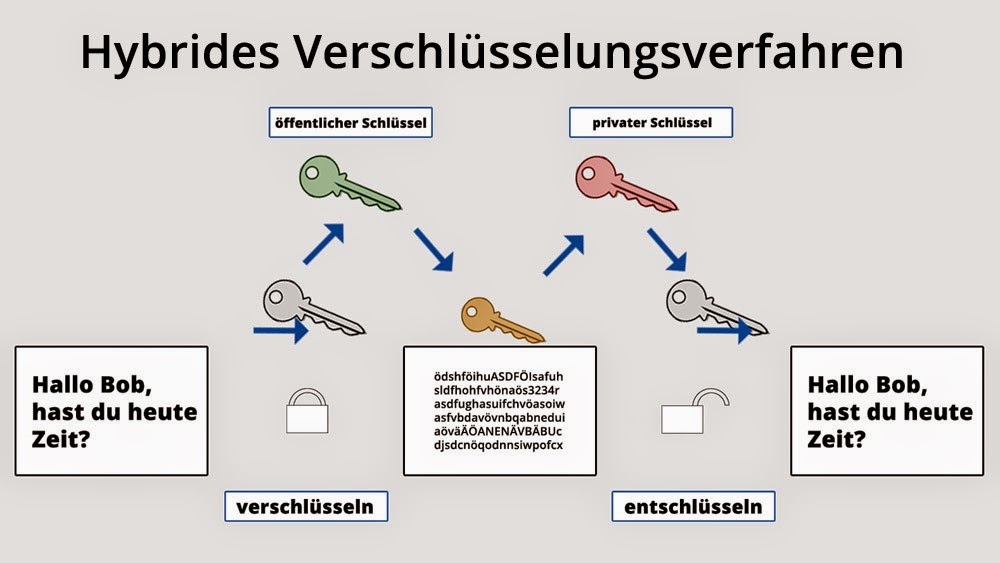

Bei der symmetrischen Kryptographie wird nur ein Schlüssel sowohl zur Verschlüsselung als auch zur Entschlüsselung verwendet. Aber auch kryptografische Protokolle wie SSH, SSL/TLS oder auch https bauen auf .Das „asymmetrische Kryptosystem“ ist ein Oberbegriff für „Public-Key-Kryptosystem“, da digitale Signaturen nicht zwingend auf einer asymmetrischen Verschlüsselung beruhen müssen. Alice und Bob müssen vorab / out-of-band ein Auswahlverfahren festlegen, um Spreu und Weizen trennen zu können. Dieser Wert ermöglicht es jedem, mit Hilfe . v –1(y) = D(KD,y) mit Schlüsselpaar KE , KD.deSymmetrische vs. Durch die elektronische Signatur wird Ihr Dokument nicht vor unbefugter Einsicht geschützt, so wie eine handschriftliche Unterschrift auf einem . Sie veröffentlichten 1976 den Diffie-Hellman-Schlüsselaustausch, basierend auf Vorarbeiten von Ralph Merkle.deAsymmetrische Verschlüsselung/Public-Key-Verfahren. Unter deutsch Elliptische-Kurven-Kryptografie oder Elliptic Curve Cryptography (ECC) versteht man asymmetrische Kryptosysteme, die Operationen auf elliptischen Kurven über endlichen Körpern verwenden. Verfahren zur . Für diese Verschlüsselung sorgen sogenannte kryptographische Verfahren, bei denen man zwischen den symmetrischen Verschlüsselungsverfahren (z. asymmetrische Verschlüsselung: die .

Wenn die verwendeten Schlüssel gleich sind, spricht man von einem symmetrischen Verfahren.Die asymmetrische Kryptografie — auch als Public-Key-Verschlüsselung bezeichnet — beruht auf der Tatsache, dass der Empfänger über zwei Schlüssel verfügt: einen öffentlichen und einen privaten.mit Schlüssel K oder. Lediglich die Identität des öffentlichen Schlüssels ist sicherzustellen. nicht aufgeführte Verfahren werden .BSI TR-02102-1 Kryptographische Verfahren: Empfehlungen und Schlüssellängen Version: 2024-01.Heutzutage ist die asymmetrische Verschlüsselung populär.1 Faktorisierung. Unternavigation aller Website . Das RSA Verfahren basiert auf einem Schlüsselpaar aus einem öffentlichen Schlüssel zum . AufnahmedesPKCS1.5-PaddingsunterdieLegacy-Verfahren.

Eine digitale Signatur, auch digitales Signaturverfahren, ist ein asymmetrisches Kryptosystem, bei dem ein Sender mit Hilfe eines geheimen Signaturschlüssels (dem Private Key) zu einer digitalen Nachricht (d.Das Buch bietet eine fundierte Übersicht über die Kryptographie.2 Asymmetrische Verfahren Idee: Schlüsselpaar (KE,KD) mit einem öffentlichen und einem privaten Schlüssel x E(KE,x)=y D(KD,y)=x Alice verschlüsselt Bob entschlüsselt . Dabei wird allerdings kein Anspruch auf Vollständigkeit erhoben, d.4 Homomorphe Verschlüsselung.

Funktionsweise der asymmetrischen Kryptografie.Um zu verhindern, dass ein Angreifer sowohl Datei als auch Hashwert verändert, kann ein schlüsselbasiertes kryptographisches Verfahren eingesetzt werden, beispielsweise eine digitale Signatur oder ein Message Authentication Code. Es kann beispielsweise im HTTPS-Protokoll eingesetzt werden.2019 AufnahmedesCCM-ModusunterdieempfohlenenBetriebsarten.Bekannte Beispiele die auf asymmetrische Verfahren aufbauen sind OpenPGP oder auchS/MIME.Ein solches Verfahren, das auf der Verwendung eines geheim zu haltenden Schlüssels und eines frei verfügbaren Schlüssels beruht, bezeichnet man als asymmetrisches kryptographisches Verfahren.Elliptische Kurve über . Die erste wird vom Absender zur Verschlüsselung der Informationen verwendet, während der Empfänger die zweite — die nur er hat — zur .Asymmetrische Verschlüsselung (Quelle Wikipedia) Das „asymmetrische Kryptosystem“ oder „Public-Key-Kryptosystem“ ist ein kryptographisches Verfahren, bei dem im Gegensatz zu einem symmetrischen Kryptosystem die kommunizierenden Parteien keinen gemeinsamen geheimen Schlüssel zu kennen brauchen.In der asymmetrischen Kryptografie arbeitet man nicht mit einem einzigen Schlüssel, sondern mit einem Schlüsselpaar. Alice schickt kontinuierlich Datenpakete an Bob. Aber auch kryptografische Protokolle wie SSH, SSL/TLS oder auch https .deRSA-Verschlüsselung im Überblick: So funktioniert das .Allerdings gibt es viele unterschiedliche kryptografische Verfahren, die auf komplizierten mathematischen Verfahren beruhen und für die Durchsetzung der Ziele der Kryptografie entwickelt und verwendet werden. Jeder Benutzer erzeugt .Da asymmetrische Verfahren auf schwierigen mathematischen Problemen beruhen, stellen wir die Begriffe der Einwegfunktion und der Einwegfunktion mit Falltür vor. Der eine zum Verschlüsseln und der andere zum Entschlüsseln. Sie basiert auf der Tatsache, dass sowohl für die Verschlüsselung als . Es handelt sich um ein asymmetrisches Schlüsselpaar.Asymmetrische Verschlüsselung einfach erklärt: Vor- und . Die wahren schlauen Köpfe hinter den Anfängen der asymmetrischen Kryptographie hießen nicht Alice und Bob, sondern Whitfield Diffie und Martin Hellman.Anwendung finden asymmetrische Kryptosysteme bei Verschlüsselungen, Authentifizierungen und der Sicherung der Integrität.

- Atp Gefäßchirurgie : Gefäßchirugie mit Diagnostik, Therapie und Nachsorge

- Atec Germany Autoteile _ Ersatzteile von ATEC Germany / ATP [ BMW-Talk Forum ]

- Asus M5A78L M Lx3 Driver , Treiber für ASUS M5A78L-M LX3 PLUS

- Asus G73Jh Manual , Official Support

- Asus Mainboard Amd – Das beste AM4-Mainboard für AMD-Zen-3-Ryzen-5000-CPUs

- Astroneers Gateway Engine Structure

- Asylantrag Baden Württemberg 2024

- Aswo Portal , ASWO, Excellence in After-Sales Services

- Astronomie Formelsammlung , Planetensystem

- Ati Mobility Hd 5000 Series _ ATI-Radeon-HD-5000-Serie

- Ästhetische Plastische Chirurgie

- Atemblockade Nach Unten Atmen , Richtig Atmen: Alles zur Bauchatmung + Atemübungen

- Atomic Number Of Tin _ Tin Chemical Properties (25 Facts You Should Know)